FAQ

1. Was hat sich bei der Software verändert?

Software war bereits in der 6. Auflage als PPF-relevanter Produktbestandteil verankert.

Die 7. Auflage stellt klar, dass Software (inkl. Embedded Software, Software-Updates und Konfigurationsdaten) vollumfänglich dem PPF-Verfahren unterliegt und nicht mehr implizit über Hardware-Freigaben „mitläuft“.

Risikobasierte PPF-Anwendung auf Softwarestände und -änderungen.

Software-Änderungen (z. B. Funktionsupdates, Bugfixes, Kalibrierungen) erfordern eine risikobasierte Bewertung, ob und in welchem Umfang ein PPF bzw. ein gestuftes PPF notwendig ist – unabhängig von Hardware-Änderungen.

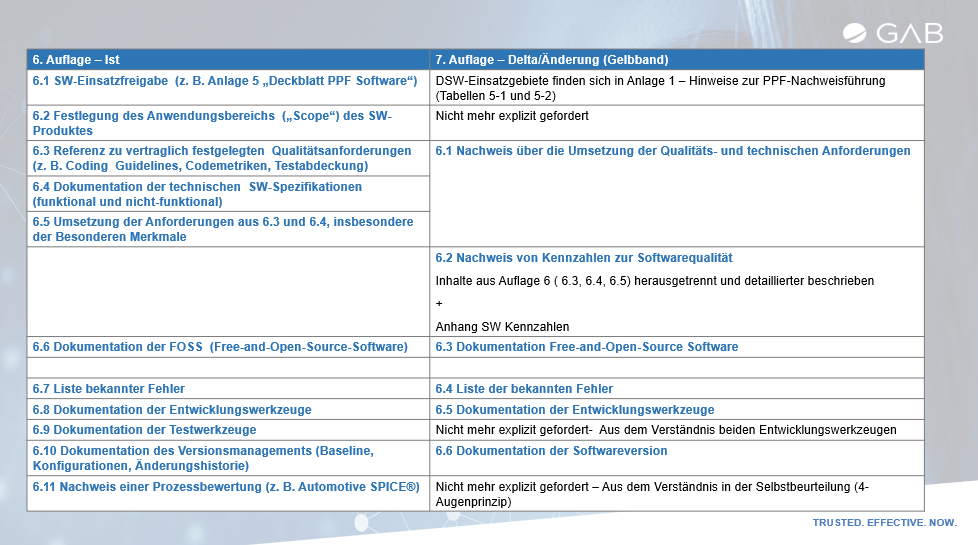

Abbildung: Tabelarische Übersicht der Software Nachweise zur Dokumentation der Kapitel Auflage6 zu Auflage 7

Stärkere Anforderungen an Software-Konfigurations- und Versionsmanagement

Die 7. Auflage betont die Notwendigkeit eindeutiger Softwarestände, Versionskennzeichnungen und Rückverfolgbarkeit als Voraussetzung für Produkt- und Prozessfreigabe sowie für Feldmaßnahmen.

Integration von Software-spezifischen Nachweisen in das PPF-Verfahren

Softwaretests, Verifikations- und Validierungsnachweise (z. B. Funktions-, Integrations- oder Regressionstests) werden klar als zulässige und notwendige PPF-Nachweise anerkannt und systematisch in die Freigabeentscheidung eingebunden.

Höhere Management-Verantwortung bei Software-getriebenen Risiken.

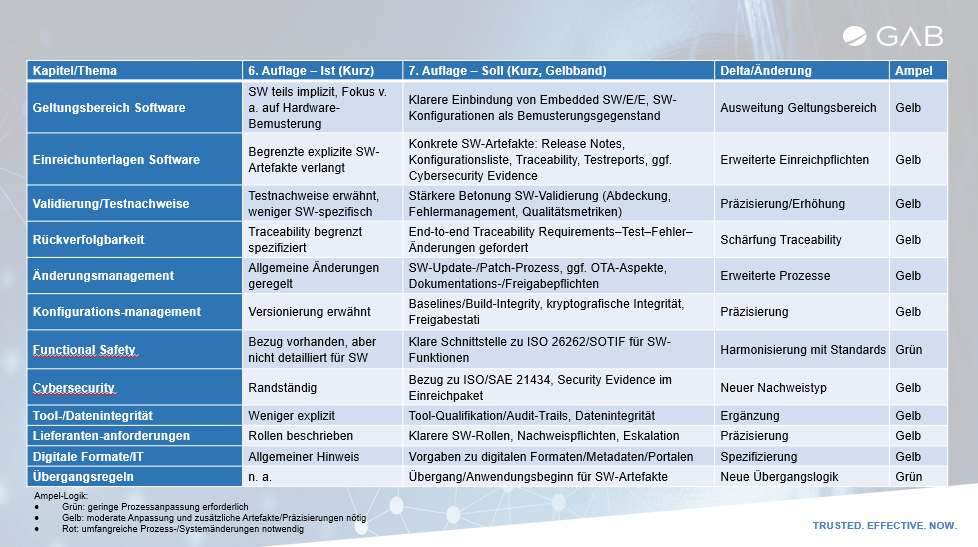

Abbildung: Vergleich Auflage 6 vs Auflage 7 nach Themen

Durch OTA-Updates, Funktionsfreischaltungen und späte Softwareänderungen verlagert sich das Risiko zunehmend in den Serienbetrieb. Die 7. Auflage macht deutlich: Softwarefreigaben sind Managemententscheidungen, da sie direkten Einfluss auf Produktsicherheit, Konformität und Haftung haben.

Übersicht der Vergleichsdimensionen für Software-Anforderungen

· Geltungsbereich von Software im Bemusterungsprozess: Definition, ob Embedded SW, E/E, Konfigurationsdaten und SW-Änderungen erfasst sind.

· Einreichunterlagen für Software: Welche Artefakte sind gefordert (z. B. SW-Release-Notes, Konfigurationslisten, Traceability, Testnachweise, Cybersecurity-Nachweise).

· Nachweisführung/Validierung: Anforderungen an Tests, Abdeckung, Fehlermanagement, Metriken, Freigabekriterien.

· Rückverfolgbarkeit: Verbindung von Requirements–Design–Code–Test–Fehlern–Änderungen.

· Änderungsmanagement: Prozesse bei SW-Updates, Patches, Varianten, Over-the-air, Dokumentationspflichten.

· Konfigurationsmanagement: Baselines, Build-Integrity, Versionierung, Freigabezustände.

· Funktions- und Sicherheitsanforderungen: Functional Safety (ISO 26262), SOTIF (ISO/PAS 21448), Cybersecurity (ISO/SAE 21434).

· Messsystem-/Werkzeuganforderungen: Tool-Qualifikation, Datenintegrität, Audit-Trails.

· Lieferantenanforderungen: Rollen, Schnittstellen, Nachweise, Audits, Eskalation.